Risikoszenarien, die ein DRP abdecken soll

Ein effektiver Notfallwiederherstellungsplan oder auch Disaster-Recovery-Plan (DR-Plan) beginnt mit der fundierten Risikoanalyse möglicher Ausfallszenarien. Unternehmen müssen systematisch bewerten, welche potenziellen Bedrohungen ihre IT-Systeme und geschäftskritische Prozesse beeinträchtigen können – und wie sich diese Risiken gezielt absichern lassen.

Typische Risikoszenarien, die durch einen Notfallwiederherstellungsplan abgedeckt werden können:

- Naturkatastrophen: Sturmschäden, Überschwemmungen, Erdbeben oder andere extreme Wetterereignisse, die Rechenzentren direkt gefährden

- Cyberangriffe: Ransomware, Phishing, DDoS-Attacken oder andere gezielte Angriffe auf digitale Assets

- Brände: Zerstörung oder Ausfall kritischer Infrastruktur durch Feuer in Betriebsgebäuden oder Rechenzentren

- Versorgungsunterbrechungen:Stromausfälle, Ausfall der Klimatisierung oder Wasserleckagen im Rechenzentrum

- Soziale Krisensituationen: Streiks oder Terrorvorfälle mit Einfluss auf die IT-Verfügbarkeit

- Technische Fehler: Fehlerhafte Updates, Ausfall virtualisierter Systeme, Hypervisor-Störungen

Aus diesen Szenarien lassen sich konkrete Bedrohungslagen ableiten, die im DR-Plan durch technische, organisatorische und prozessuale Maßnahmen adressiert werden.

Ein DR-Plan greift insbesondere bei länger andauernden Ausfällen. Kurzzeitige Störungen lassen sich in der Regel durch hochverfügbare Architekturen überbrücken. Wann ein Zwischenfall als « katastrophal » einzustufen ist, variiert je nach Unternehmen und Branche. Die Schwelle liegt meist zwischen mehreren Stunden und wenigen Tagen.

Spezifische Herausforderungen bei Cybervorfällen

Im Gegensatz zu physischen Störungen verlaufen Cyberkrisen unvorhersehbar und hochkomplex.

Typische Merkmale von Cyber-Krisen:

- Unmittelbare Auswirkungen: Kritische Geschäftsprozesse werden gestört, digitale Services fallen aus.

- Unklare Schadenslage: Die Ausbreitung ist schwer einzuschätzen. Umfang und Art der Kompromittierung bleiben zunächst oft unklar.

- Wiederanlauf unter Unsicherheit: Die Entscheidung, welche Systeme wiederhergestellt werden sollen – und in welcher Reihenfolge – hängt u. a. ab von:

- der Angriffsart (z. B. gezielte Ransomware-Attacke),

- potenziellen Risiken durch verbundene Systeme und Drittschnittstellen

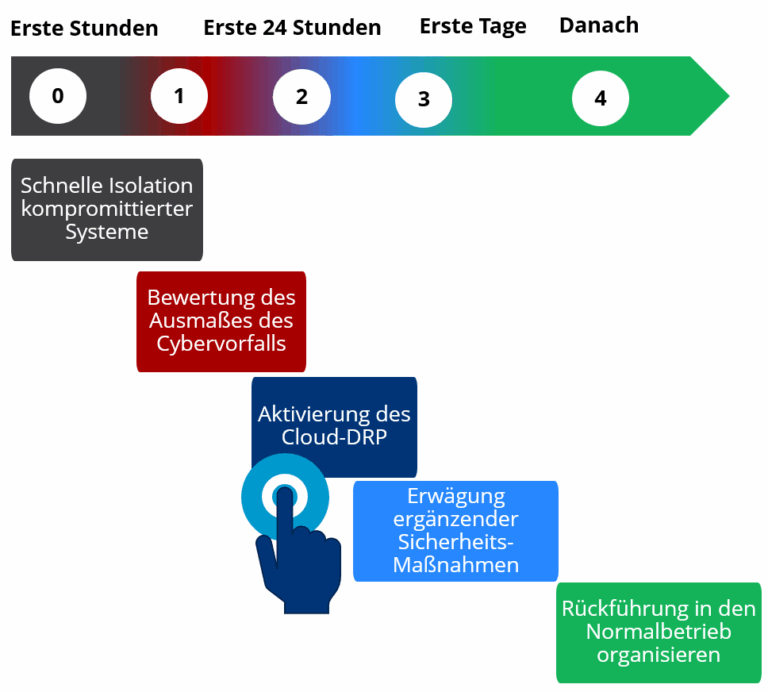

In den ersten Stunden ist häufig nicht erkennbar, ob es sich um ein technisches Problem oder einen gezielten Cyberangriff handelt. Deshalb ist es entscheidend, dass IT-Teams frühzeitig verdächtige Aktivitäten identifizieren und bei Bedarf sofort isolierende Maßnahmen (z. B. Trennung von Netzwerkverbindungen) einleiten können.

Nuabee kontaktieren

Um die besten Erfahrungen zu bieten, verwenden wir Technologien wie Cookies, um Informationen von Geräten zu speichern und/oder darauf zuzugreifen. Die Zustimmung zu diesen Technologien ermöglicht es uns, Daten wie das Surfverhalten oder eindeutige IDs auf dieser Website zu verarbeiten. Die Nichtzustimmung oder der Widerruf der Zustimmung kann sich negativ auf bestimmte Merkmale und Funktionen auswirken.