Cyberresilienz-Reifegradmodell

Nicht jedes Unternehmen benötigt oder kann sich wirtschaftlich das gleiche Maß an Cyberresilienz leisten.

Cyberresilienz ist kein binärer Zustand. Sie entwickelt sich schrittweise – technisch, organisatorisch und operativ.

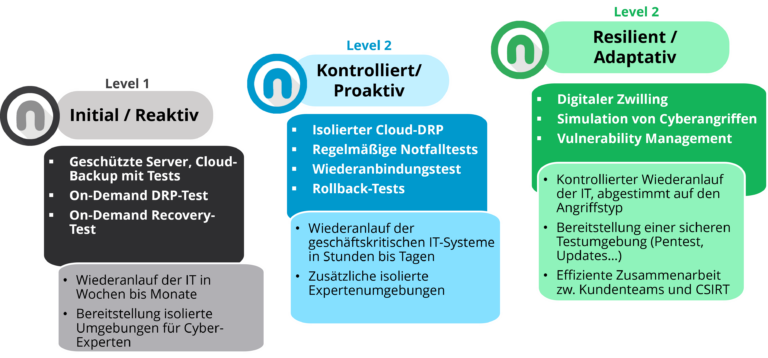

Nuabee unterscheidet drei Reifegrade der Cyberresilienz:

- Schutz der Daten

Backup- und Datensicherungskonzepte bilden das grundlegende Fundament. - Proaktive Vorbereitung

Fokus auf einen isolierten, kontrollierten Cloud-basierten Wiederanlauf im Ernstfall - Ganzheitliche Resilienz

Ein digitaler Zwilling der IT-Infrastruktur dient als zentrales Instrument zur gezielten Vorbereitung und Härtung.

Ziel ist die schrittweise Umsetzung eines kohärenten und steuerbaren Cyberresilienz-Ansatzes, angepasst an die spezifischen Anforderungen der jeweiligen Organisation.

Reifegrad 1 – Fundamentale Datensicherheit

Grundlegendes Verständnis von Cyberresilienz

Cyberresilienz beginnt mit dem konsequenten Schutz der Sicherungsdaten vor Manipulation, Verschlüsselung oder Löschung.

Dieser Reifegrad stellt das unverzichtbare Mindestniveau jeder defensiven Sicherheitsstrategie dar.

Zentrale technische Bausteine

Unveränderbare Speichertechnologien

Der Einsatz von unveränderbaren Backup-Speichern bildet die erste Verteidigungslinie.

Diese Technologien verhindern eine nachträgliche Veränderung oder Löschung von Sicherungsdaten und gewährleisten deren Integrität – auch im Fall von Ransomware-Angriffen.

Netzwerkisolation

Die Ablage von Backups in isolierten oder streng zugriffsbeschränkten Umgebungen reduziert die Angriffsfläche signifikant.

Ergänzt wird diese Isolation durch die frühzeitige Erkennung auffälliger Aktivitäten, um unautorisierte Zugriffe rechtzeitig zu identifizieren.

Zugriffs- und Berechtigungsmanagement

Eine strikte Begrenzung administrativer Rechte auf Backup-Systeme sowie eine vollständige Protokollierung aller Zugriffe und Änderungen erhöhen die Nachvollziehbarkeit und minimieren das Risiko missbräuchlicher Handlungen.

Strukturelle Grenzen dieses Reifegrads

Trotz intakter Backups ist ein kontrollierter Wiederanlauf nicht gewährleistet, wenn die produktive Infrastruktur weiterhin kompromittiert ist – ein typisches Szenario bei gezielten oder mehrstufigen Angriffen.

In Extremfällen kann eine On-Premises-Infrastruktur vollständig unbrauchbar werden, etwa durch Angriffe auf Hypervisoren-Firmware.

Reifegradgrad 2 – Kontrollierte Wiederherstellungsfähigkeit

Operative Wiederanlauffähigkeit

Dieser Reifegrad ergänzt den reinen Schutz von Sicherungsdaten um eine entscheidende operative Fähigkeit:

den kontrollierten Wiederanlauf von IT-Systemen in einer abgeschotteten und sicheren Cloud-Umgebung.

Abgeschottete Cloud-Infrastruktur

Isolierte Wiederherstellungsumgebungen

Der Aufbau logisch und technisch isolierter Cloud-Umgebungen ermöglicht die Wiederherstellung von Systemen zu unterschiedlichen Zeitpunkten.

Dies unterstützt insbesondere die präzise Identifikation des Zeitpunkts der Kompromittierung.

Integritätsprüfung vor Inbetriebnahme

Spezialisierte Werkzeuge und definierte Prozesse stellen sicher, dass wiederhergestellte Systeme frei von Schadcode oder Manipulationen sind, bevor sie produktiv genutzt werden.

Kontrollierte Bereinigung (Remediation)

Die gezielte Bereinigung kompromittierter Systeme vor der Wiederinbetriebnahme ist ein zentrales Element der Post-Incident-Phase.

Operative Skalierbarkeit

Die Cloud ermöglicht den parallelen Betrieb mehrerer spezialisierter Umgebungen, unter anderem:

- Remediation-Umgebungen zur systematischen Bereinigung infizierter Systeme

- Forensische Umgebungen zur detaillierten Analyse von Angriffsursachen und -verläufen

- Krisenmanagement-Umgebungen zur Aufrechterhaltung geschäftskritischer Prozesse während eines Sicherheitsvorfalls

Nutzen und verbleibende Grenzen

Reifegrad 2 ermöglicht den kontrollierten Wiederanlauf einer IT-Infrastruktur – entweder vollständig in der Cloud oder nach der Bereinigung wieder lokal.

Er erhöht die Wiederherstellungsfähigkeit signifikant, reduziert jedoch nicht die Wahrscheinlichkeit eines Cyberangriffs.

Reifegrad 3 – Adaptive Cyberresilienz

Strategischer Paradigmenwechsel

Der höchste Reifegrad transformiert das Disaster-Recovery-Konzept von einem reaktiven Notfallinstrument zu einem zentralen Baustein kontinuierlicher Cyberresilienz.

Digitaler Zwilling der IT-Infrastruktur

Realitätsnahe Replikation

Ein digitaler Zwilling bildet die produktive IT-Infrastruktur vollständig ab und schafft eine belastbare Grundlage für präventive Sicherheitsmaßnahmen.

Simulation realer Angriffsszenarien

In dieser isolierten Umgebung können realistische Cyberangriffe simuliert, Abwehrmechanismen überprüft und Schwachstellen systematisch identifiziert werden.

Antizipation neuer Bedrohungen

Die Erprobung innovativer Angriffsszenarien – auch unter Einsatz KI-gestützter Modelle – ermöglicht die frühzeitige Vorbereitung auf neue Bedrohungslagen.

Schulung und Befähigung der Teams

- Praxisnahe Trainings für Incident-Response-Teams in realistischen Szenarien

- Regelmäßige Prozedurentests zur Bewertung und Optimierung von Krisenprozessen

- Verbesserte Koordination zwischen internen und externen Krisenteams.

Incident-Response-Werkzeugkasten

- Isolations- und Eindämmungswerkzeuge: Skripte und Tools zur schnellen Netzwerkisolation und Begrenzung von Sicherheitsvorfällen

- Beweissicherung und Analyse: Werkzeuge zur Log-Sammlung, Netzwerkanalyse sowie zur Sicherung und Auswertung von Datenträgern und Arbeitsspeicher.

- Operative Leitfäden: Szenarienbasierte Handlungsanweisungen zur Standardisierung und Beschleunigung der Reaktion.

Kontinuierliche Verbesserung

- Automatisierte Schwachstellenbewertungen: Regelmäßige, automatisierte Tests kritischer Systemkomponenten gewährleisten eine fortlaufende Sicherheitsbewertung.

- Proaktive Bedrohungsbeobachtung: Die kontinuierliche Analyse neuer Angriffstechniken und die laufende Anpassung der Schutzmaßnahmen halten das Sicherheitsniveau auf dem Stand der Technik.

Operative Reife

Auf Reifegrad 3 erreicht das Unternehmen eine echte, gelebte Cyberresilienz.

Es beherrscht den gesamten Zyklus aus Prävention, Erkennung, Reaktion, Incident-Management und kontrolliertem Wiederanlauf.

Dieser ganzheitliche Ansatz schafft eine belastbare Vertrauensbasis in die eigene Widerstandsfähigkeit gegenüber aktuellen und zukünftigen Cyberbedrohungen.

Nuabee kontaktieren

Um die besten Erfahrungen zu bieten, verwenden wir Technologien wie Cookies, um Informationen von Geräten zu speichern und/oder darauf zuzugreifen. Die Zustimmung zu diesen Technologien ermöglicht es uns, Daten wie das Surfverhalten oder eindeutige IDs auf dieser Website zu verarbeiten. Die Nichtzustimmung oder der Widerruf der Zustimmung kann sich negativ auf bestimmte Merkmale und Funktionen auswirken.